Die CA ist Grundlage für viele verschiedene Dienste, welche die Firewall anbietet. Ich habe für jeden Teilbereich eine eigene CA mit entsprechender Struktur eingerichtet.

Zuerst einmal für das VPN.

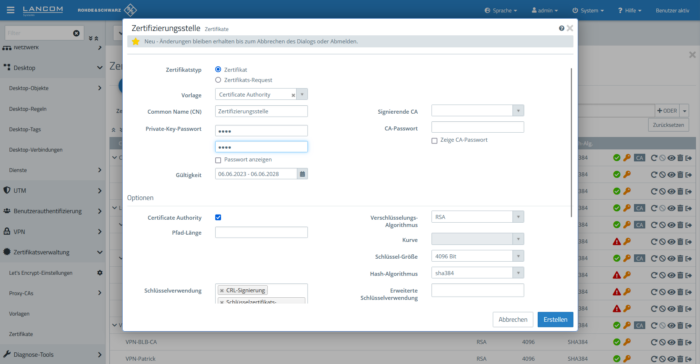

Dazu ruft man aus dem linken Menü : Zertifikatsverwaltung -> Zertifikate auf und wählt das „+“

Ganz wichtig ist hier das Kreuz bei „Certificate Authority“ und bei Vorlage „Certificate Atuhority“. Danach einen aussagekräftigen Common Name eingeben und ein Private Key Passwort auswählen. Mit dem Klick auf Erstellen die CA erstellt.

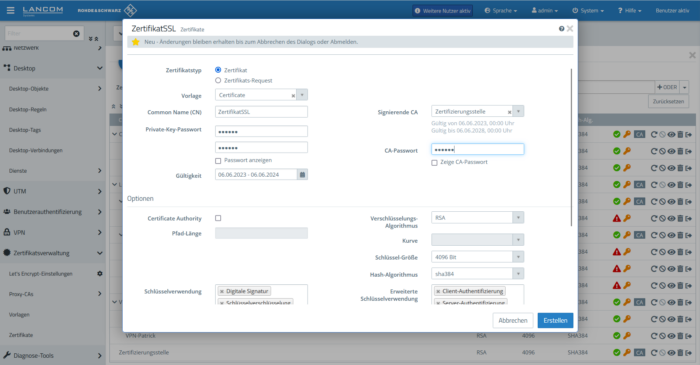

Danach erstellt man das SSL-Zertifikat für den OpenVPN-Server

Hier geht man wieder auf das Pluszeichen, und wählt als Typ Zertifikat, gibt einen Common Name und ein Private Key Passwort an. Als signierende CA wählt man die eben erstellte aus und gibt den entsprechenden private key ein.

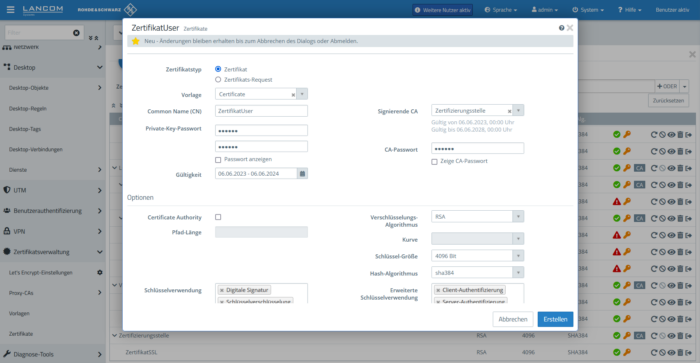

Zum Abschluss passt man noch die Gültigkeit an. Sie darf nicht länger als die der CA sein. Für jeden VPN-Zugang (Nutzer) braucht es ein eigenes Zertifikat,

Das Einrichten der Zertifikate für die Zertifizierungsstelle läuft vergleichbar ab.

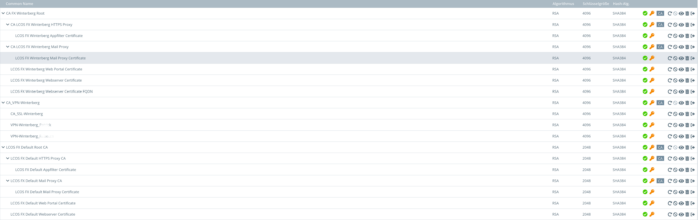

Am Ende ergibt sich bei mir folgende Struktur.

Pingback: Lancom UFLANCOM R&S UF-200 Grundeinrichtung – Patrick's Pinguin-WG